您可曾評估過, 如果人員無法登錄網域或是密碼遭破解將會肇致多少的營業損失?

隨著企業組織持續深化IT系統的應用,採用Window網域登入作為人員認證與 授權分派的管理方式已經相當普及。然而,從安全防禦的角度看弱點,只要能獲取Windows 網域管理架構下的帳號密碼資訊就等於擁有了企業組織裡IT系統 的使用權利。也因此,密碼暴力猜測成為最常見的攻擊手段之一。駭客透過入侵內部電腦將暴力猜測程式注入內網環境中大量執行Windows帳號的嘗試登入 動作,而IT人員為了防止這類的暴力猜測攻擊一般會採取限制登入錯誤次數的 措施,把登入錯誤次數過高的帳號鎖定一段時間。這似乎是不得不為的策略, 只是這個方式往往造成廣泛密碼猜測攻擊後導致眾多的帳號遭到自動鎖定,人員無法登入網域使用IT資源,衍生出影響企業運作的負面效果。

要有效防止這類災害的發生,IT部門必須摒棄過去被動的叫修後查察除錯方式 ,重新建構一個具備智慧化自我分析能力的網路維運機制。當暴力密碼猜測發生的那一瞬間立即定位來源IP與其所在位置,並發出告警協助IT維運部門能夠在最短的時間內隔離攻擊來源。

N-Partner 的事件自動學習與分析技術為您建構出真正的智慧維運網路

N-Partner公司運用大數據分析技術能根據持續蒐集到的Windows AD日誌進行自動學習,若是偵測到登入失敗行為有異 常爆量的情況,將即時發出告警給IT維運人員。告警的內容包含來源IP(在這個案例中為攻擊端)以及使用那些帳號登入。 除了暴力猜測登入失敗的分析功能之外,N-Partner公司的分析技術還能針對大量登入失敗之後的登入成功行為發出告警 ,這類事件被視為密碼可能遭到破解。尤其是遭破解的帳號擁有高權限時,IT單位更需要被即時通知,並在最短時間內重 設新密碼,才可以避免IT系統遭到盜用後所產生的鉅額損失。

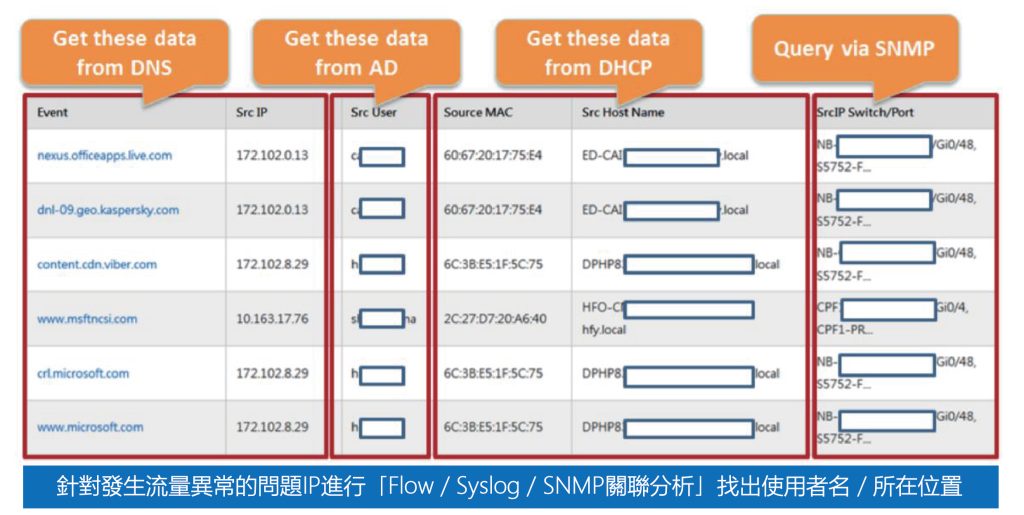

將流量分析結果關聯AD與SNMP,提供使用者名與所在交換機位置資訊

N-Partner公司擁有一項核心技術是將三大網管方式:負責健康狀態監控的SNMP、分析流量的Flow以及了解深層行為的 Syslog進行關聯整合,目的是讓IT維運者更清楚的掌握人員使用網路的詳細動態。除了上述針對AD登入異常進行分析告警 功能之外,透過來自Windows AD日誌登入訊息中所提供的使用者名,還可以作為關聯其他日誌以及流量分析結果的有利幫手。快速知悉發出異常流量或是攻擊行為來源IP的當下使用者是誰;此外,結合SNMP則可以得知這個IP的實體位置是在下轄網路環境中的哪個Switch的哪個Interface底下。