最近資安領域最火紅的話題莫過於新變形的勒索病毒-『COLDLOCK』。這類型攻擊事件的手法是:駭客取得內網具管理者權限的帳號密碼等機敏資訊後從外部入侵,將病毒擴散到內網其他設備,並將重要伺服器上的檔案加密,攻擊結束後通常會刪除系統上的事件記錄(Event Log)和其他相關資訊,使得資安部門無法有效調查攻擊事件。

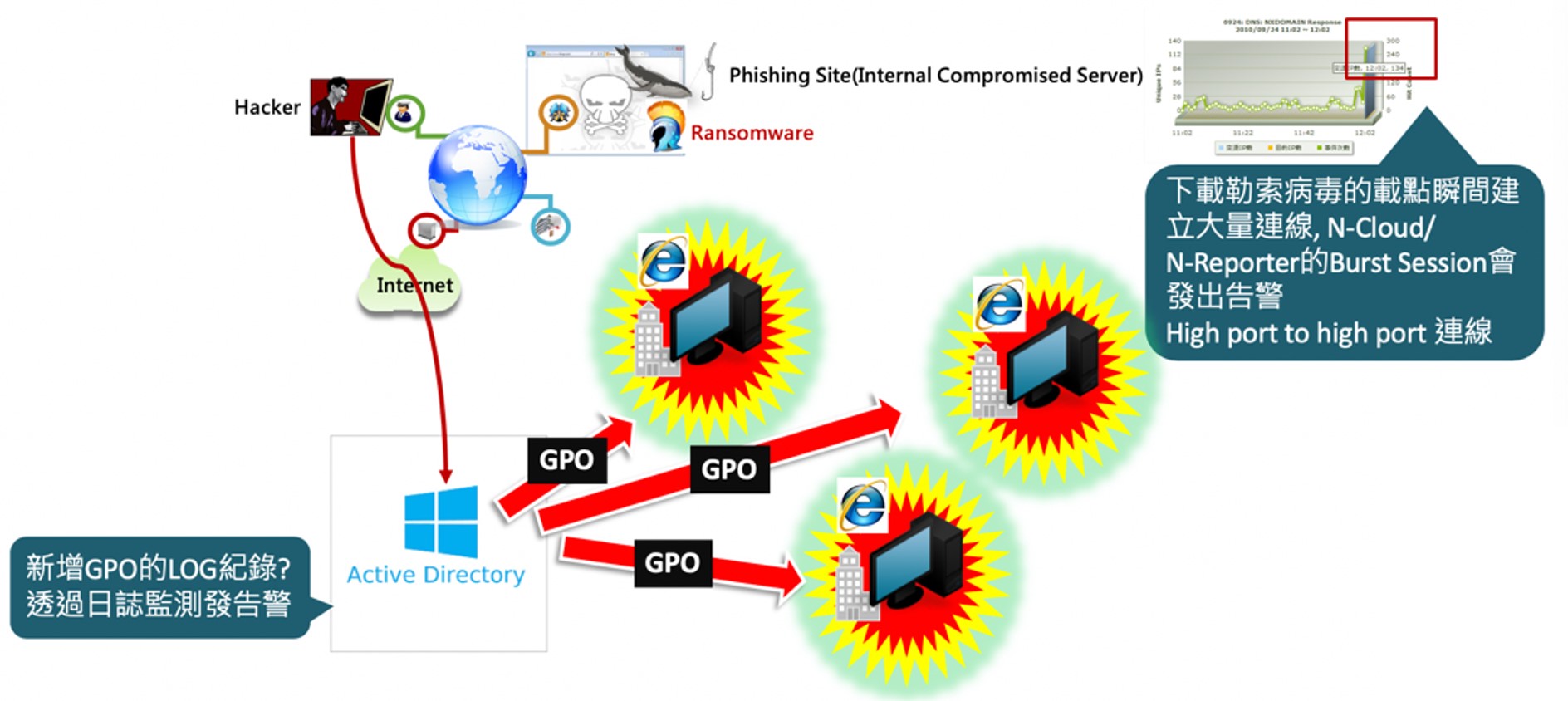

新變形的勒索病毒最麻煩的就是:它不像先前的勒索病毒WannaCry 進行大範圍內網橫向掃描、入侵與加密尚未修補弱點的設備;新變形的勒索病毒COLDLOCK是透過取得具管理權限的帳號,以GPO(Global Policy Object)派送具有惡意行為的工作排程,當企業員工開啟電腦時,會立即套用 GPO 並執行該工作排程。當工作排程被啟用,駭客預埋在內部伺服器中的勒索軟體將自動被下載至記憶體中執行,當檔案加密成功就會顯示勒索訊息以及聯絡用的電子信箱。 N-Partner智慧維運方案使用領先全球的技術,完美整合SNMP、Flow與Syslog三種主流網管和各種分析功能。針對這次的勒索病毒COLDLOCK,我們的解決方案可針對幾個面向進行防禦與處置:

1. 收集伺服器產生的稽核日誌

透過收集伺服器產生的稽核日誌,能夠得知使用者日常的登入/登出之稽核紀錄,確認使用者稽核之信息,更重要的是也能偵測異常的登入失敗。一個帳號在一分鐘內登入失敗三次可能是忘記密碼,但如果一個帳號一分鐘登入三千次,那肯定是異常行為,透過N-Partner 解決方案能即時監控這類異常行為,並會在發生時立即告警。

2. 收集伺服器產生的事件日誌

若有帳號在非上班時間登入與派送GPO,往往是駭客利用內網具管理者權限的帳號密碼入侵伺服器。透過收集與監控伺服器產生的事件日誌,N-Partner智慧維運能偵測到這種異常行為。若有不正常的主機IP在異常的時間點派送GPO,這種在不是管理員可知悉的排程時間進行的活動,系統會即時送出告警,提醒管理人員。

3. 透過流量的智慧監控

一旦點擊勒索病毒的載點,下載該檔案時會瞬間產生大量連線。透過N-Partner解決方案-智慧監控內網流量,即會在有突然爆量的Burst session 時觸發告警,IT管理員也可以透過聯防機制阻擋。此外,我們也針對High Port to High Port 的連線進行告警,因為正常的連線與網路行為都不會有High Port to High Port的連線,透過N-Partner 解決方案監控流量,即可在出現異常連線並產生大量流量時收到告警通知,即時處理。